Программа для шифрования диска от IDRIX, которая основана на TrueCrypt. Переведена на русский язык.

VeraCrypt добавляет надежность безопасности алгоритмов, используемых для системы и шифрования разделов делая их невосприимчивыми к последним тенденциям в атаке грубой силой.

VeraCrypt также исправляет многие уязвимости и проблемы безопасности, найденные в TrueCrypt.

Инструкцию о том как пользоваться VeraCrypt можно посмотреть тут (создание виртуального зашифрованного жесткого диска).

В качестве примера, когда системный раздел зашифрован, шифровальщик TrueCrypt применяет PBKDF2-RIPEMD160 с 1000 итераций, а вот VeraCrypt использует 327 661. Для стандартных контейнеров и других разделов, шифровальщик TrueCrypt применяет не более 2000 итераций, а вот VeraCrypt применяет 655331 для RIPEMD160 и 500000 итераций для SHA-2 и Whirlpool. Эта повышенная безопасность вносит некоторую задержку только на открытие зашифрованных разделов не влияя на производительность. Формат хранения VeraCrypt несовместим с форматом хранения TrueCrypt.

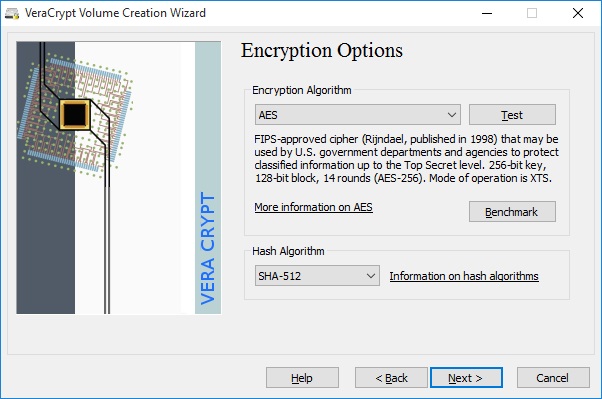

Алгоритмы VeraCrypt

Отдельные шифры, поддерживаемые VeraCrypt, являются AES, Serpent и Twofish. Кроме того, доступны 5 разных комбинаций каскадных алгоритмов: AES-Twofish-Serpent, AES-Twofish, Serpent-AES, Serpent-Twofish-AES и Twofish-Serpent. Криптографические хеш-функции, доступные для использования в VeraCrypt, являются RIPEMD-160, SHA 256, SHA 512 и Whirlpool.

Режимы работы

VeraCrypt использует XTS режим работы.

Ключи

Ключ заголовка, и ключ вторичного заголовка (режим XTS) генерируются с использованием PBKDF2 с 512 битной солью и от 327661 до 655331 итераций, в зависимости от базовой используемой хеш-функции.

Улучшения безопасности

Согласно его разработчикам, в VeraCrypt сделано несколько усовершенствований защите.

В то время как TrueCrypt использует 1000 итераций алгоритма PBKDF2-RIPEMD160 для системных разделов, VeraCrypt использует 327661 итераций. Для стандартных контейнеров и других разделов, VeraCrypt использует 655331 итераций RIPEMD160 и 500000 итераций SHA-2 и Whirlpool. В тоже время VeraCrypt немного медленнее открывает зашифрованные разделы, но эти преимущества делают программу не менее 10 и максимум примерно в 300 раз тяжелее для атаки грубой силой. "По сути, то, что может занять месяц, чтобы взломать TrueCrypt, с VeraCrypt может занять год".

Уязвимость в загрузчике на Windows была устранена, а также были сделаны различные оптимизации. Разработчики добавили поддержку SHA-256 с опцией шифрования загрузки системы, а также исправлена проблема безопасности ShellExecute. Linux и Mac OS X пользователи получают выгоду от поддержки жестких дисков с секторами, размером больше, чем 512. Linux также получил поддержку NTFS форматирование разделов.

Из-за улучшений безопасности, формат хранения VeraCrypt несовместим с TrueCrypt. Команда разработчиков VeraCrypt считает, что старый формат TrueCrypt слишком уязвим для атак АНБ, таким образом от этого нужно отказаться. Это одно из основных различий между VeraCrypt и его конкурентом CipherShed, поскольку CipherShed продолжает использовать формат TrueCrypt. Однако, начиная с версии 1.0f, VeraCrypt способен открывать и преобразовывать тома в формате TrueCrypt.

Правдоподобное отрицание

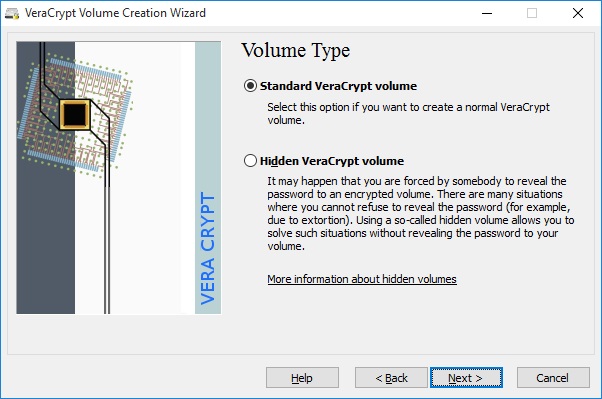

VeraCrypt поддерживает концепцию под названием правдоподобное отрицание, позволяя один "скрытый том" создавать с другим объемом. Кроме того, у версий Windows VeraCrypt есть возможность создать и выполнить скрытую зашифрованную операционную систему, существование которой может отрицаться.

Документация VeraCrypt перечисляет много путей, которыми может поставиться под угрозу скрытый раздел VeraCrypt функции отрицания (например, внешним программным обеспечением, которое может пропустить информацию через временные файлы, миниатюры, и т.д., к незашифрованным дискам), и возможные способы избежать этого.

Производительность

VeraCrypt поддерживает параллелизацию: 63 для шифрования многоядерных систем, и под Microsoft Windows, конвейерные операции чтения / записи (форма асинхронной обработки): 63 для уменьшения падения производительности шифрования и дешифрования. На новых процессорах, поддерживающих набор команд AES-NI, VeraCrypt поддерживает аппаратное ускорение AES для дальнейшего повышения производительности. 64 влияние на производительность шифрования диска особенно заметно на операциях, которые, как правило, используют прямой доступ к памяти (DMA), а все данные должны проходят через CPU для расшифровки, а не переписываются прямо с диска в ОЗУ.

Проблемы безопасности

VeraCrypt уязвим для различных известных атак, которые также влияют на другое программное обеспечение для шифрования диска, такое как BitLocker. Чтобы смягчить эти нападения, документация, поставляемая с VeraCrypt требует, чтобы пользователи следовали различным мерам безопасности. Некоторые из этих атак подробно описаны ниже.

Ключи шифрования хранятся в памяти

VeraCrypt хранит свои ключи в памяти; на обычном персональном компьютере DRAM будет поддерживать его содержание в течение нескольких секунд после включения питания (или дольше, если температура понижена). Даже если есть некоторое ухудшение содержимого памяти, различные алгоритмы могут грамотно восстановить ключи. Этот метод, известный как атака с холодной загрузкой, успешно используется для атаки на файловую систему, защищенную TrueCrypt.

Физическая безопасность

Документация VeraCrypt утверждает, что VeraCrypt не в состоянии защитить данные на компьютере, если злоумышленник физически к нему получил доступ, и если VeraCrypt используется на зараженном компьютере пользователя. Это не влияет на общие случаи кражи, утери, или конфискации компьютера. Злоумышленник, имеющий физический доступ к компьютеру, может, например, установить клавиатурный перехватчик аппаратных средств/программного обеспечения, или установить любые другие вредоносные аппаратные средства или программное обеспечение, позволяющее атакующему получить незашифрованные данные (включая ключи шифрования и пароли), или дешифровать зашифрованные данные, используя полученные пароли или ключи шифрования. Поэтому, физическая безопасность - основная предпосылка защищенной системы. Атаки, такие как эта часто называют "атака злой горничной".

Вредоносные программы

Документация VeraCrypt утверждает, что VeraCrypt не может защитить данные на компьютере, если он имеет какие-то установленные вредоносные программы. Некоторые виды вредоносных программ предназначены для записи нажатия клавиш, в том числе набранных паролей, которые далее могут быть отправлены злоумышленнику через Интернет или сохраненных на незашифрованном локальном диске, с которого злоумышленник может их читать, когда получит физический доступ к компьютеру.

Модуль Trusted Platform Module

FAQ раздел сайта VeraCrypt утверждает, что на модуль Trusted Platform Module (TPM) не стоит полагаться для безопасности, потому что, если злоумышленник имеет физический или административный доступ к компьютеру и использует его впоследствии для изменений на нем, например, атакующий может внедрить вредоносный компонент, такой как аппаратная регистрация нажатия клавиш, которая может быть использована для захвата паролей или другой конфиденциальной информации. Так как TPM не мешает злоумышленнику злонамеренно вносить изменения на компьютер, VeraCrypt не поддерживает модуль TPM.

Аудит безопасности

Независимый аудит кода VeraCrypt в настоящее время находится в начальной стадии планирования.

VeraCrypt основан на исходном коде TrueCrypt, который в настоящее время проходит независимый аудит безопасности. Первый этап аудита был успешно завершен 14 апреля 2014 года, не найдя "никаких доказательств бэкдоров или вредоносного кода". Второй этап аудита был запланирован и, как ожидается, будет завершена весной 2015.

Лицензия и исходная модель

VeraCrypt был выпущен под Microsoft Public License. VeraCrypt наследовал значительное количество кода от его предшественника TrueCrypt и таким образом также подвергается условиям версии 3.0 "TrueCrypt License", которая уникальна для программного обеспечения TrueCrypt. Он не является частью пантеона широко используемых лицензий с открытым исходным кодом и не является лицензией на свободное ПО согласно списку лицензии Free Software Foundation (FSF), так как он содержит ограничения распространения и авторские права на привлечение к ответственности. В данный момент при установке указана лицензия VeraCrypt License, которая в свою очередь состоит из Apache License 2.0 и TrueCrypt License 3.0.

Планируемые возможности

Планируемые возможности включают в себя добавление возможности шифрования GPT разделов системы.

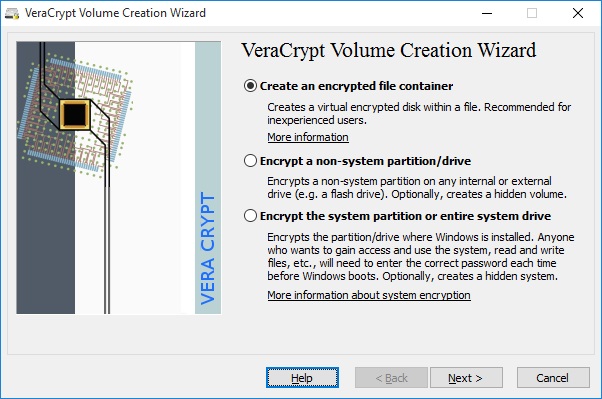

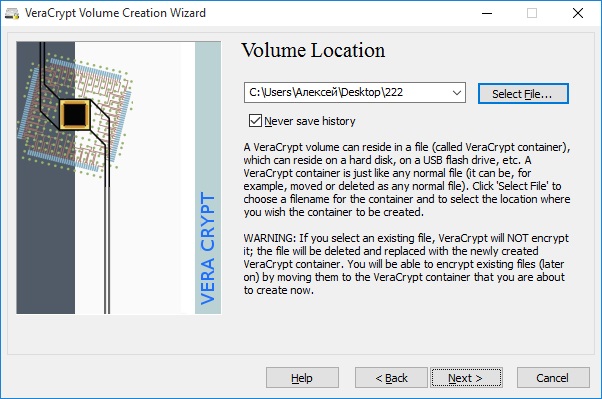

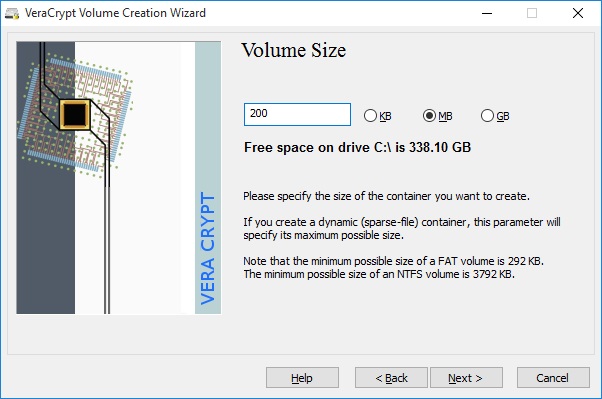

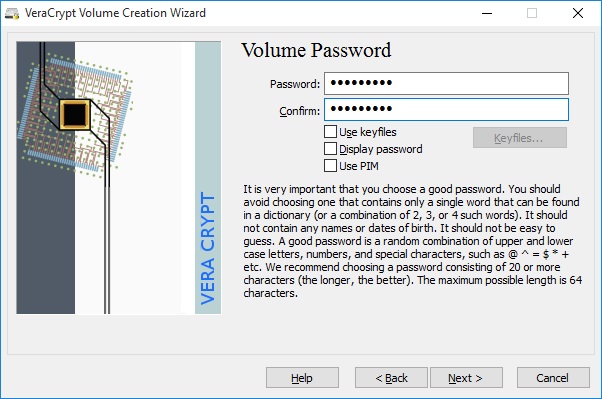

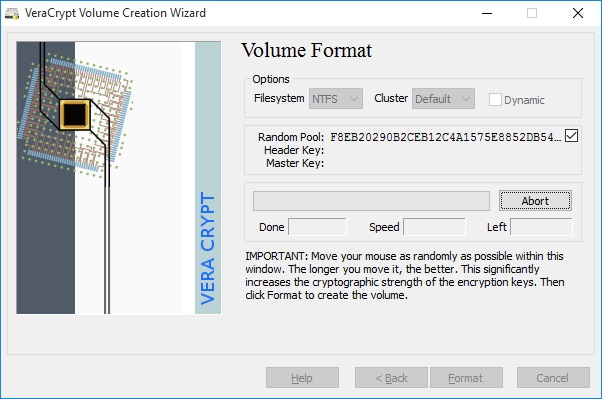

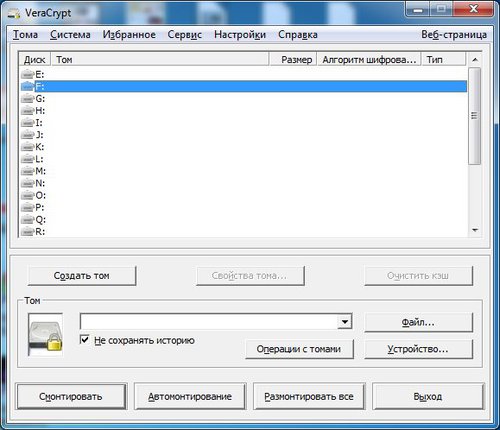

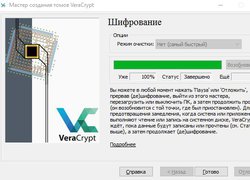

Инструкция по созданию виртуального раздела в VeraCrypt

На данной странице не будет приводится подробное описание каждого шага, более подробное описание есть в соответствующих инструкциях раздела статей (кнопка статьи). Ниже будет приведена краткая инструкция в картинках по созданию виртуального зашифрованного раздела в VeraCrypt:

Переключение на русский язык

Запускаем VeraCrypt и переходим во вкладку Settings, далее выбираем пункт Languange. В открывшемся окне нужно найти в списке Русский, выделить его левой кнопкой мыши и нажать Ок. После перезапуска программы её интерфейс станет на русском языке.

Характеристики

Ссылки на официальный сайт и загрузку- Язык: Русский

- ОС: Windows 10, Windows 7

- Лицензия: VeraCrypt License

- Разработчик: IDRIX

- Категория: Шифрование

- Видеообзор: Отсутствует

- VirusTotal: отчет

- Подтверждение лицензии: Отсутствует

- Создано: 16.03.2021

- Обновлено: 07.06.2021

Алишер

17 ноября 2020 г. 6:39

В 2017 зашифровал системный SSD и юзал его и в хвост и в гриву ... По 80Гб в день на запись мелкими файлами (до 600 000 штук в день) ... И ВСЁ РАБОТАЕТ НОРМАЛЬНО И СТАБИЛЬНО !!! . (но бинарную копию акронимом всё равно делаю, на всякий случай, потому и спокоен как удав ...)

Алексей Олегович

15 августа 2020 г. 23:36

После долгих раздумий решил зашифровать весь диск вместе с системой, вопрос был в том, что у меня SSD. Раньше считал, что это вредно, так как у него ограниченный ресурс, однако, множество специалистов с разных веб-сайтов в один голос говорят, что это не так и укорачивая срока работы ССД не будет.

Novak

31 января 2020 г. 2:43

Просто научитесь ней пользоваться. С этой прогой можна хранить и пароли, и всякие другие файлы, но лучше делать контейнер с 2-мя разными паролями и файл-ключом. Еще эту прогу (особенно даже TrueCrypt удобно использовать, когда надо скопировать на флешку например несколько Portable браузеров, и много текстовых файлов, - а далее например скопировать на другой компьютер - фактически добиваемся быстрого копирования на флешку и с флешки, потому как делаем копию одного большого файла вместо 5000 мелких файлов, например)

Melo

21 сентября 2019 г. 18:36

Шифруйте на виртуальной машине ваши файлы типа VirtualBox и не будет никоково дампа на локальной машине и + маленькие контейнеры размером 10 mb типа doc.xlsx

s-r-grass

15 апреля 2019 г. 19:12

Вы правы, спасибо , у нас в данном материале ссылка скачать ведёт на кнопку Download на SourceForge, которая автоматически предлагает скачать последнюю стабильную. Это очень удобно, так как даже при помощи LinkChecker невозможно найти все неактуальные ссылки.

Saturn.65

15 апреля 2019 г. 11:06

Появилась VeraCrypt 1.24 beta5. Многие дыры заткнули и что-то исправили. Что нового в VeraCrypt 1.24 Beta 5: Увеличьте максимальную длину пароля до 128 байт в кодировке UTF-8 для несистемных томов. Добавьте опцию использовать старую максимальную длину пароля (64) вместо новой по соображениям совместимости. Использование аппаратного ГСЧ на основе джиттера синхронизации ЦП" Jitterentropy " Стефана Мюллера в качестве хорошей альтернативы CPU RDRAND Оптимизация скорости режима XTS на 64-разрядной машине с использованием SSE2 (до 10% быстрее).

s-r-grass

28 октября 2018 г. 22:45

Состоялся релиз VeraCrypt версии 1.22. ""В новой версии проведена оптимизация реализации шифра Kuznyechik с использованием инструкций SIMD, что позволило ускорить работу данного шифра в два раза. Добавлена поддержка 5 новых связок алгоритмов шифрования: Camellia-Kuznyechik, Camellia-Serpent, Kuznyechik-AES, Kuznyechik-Serpent-Camellia и Kuznyechik-Twofish. Также внесена большая порция специфичных для платформы Windows исправлений, в том числе обеспечена работа команды TRIM при шифровании не системных SSD-накопителей, добавлена опция для отключения TRIM на системных накопителях, упрощён формат XML-файлов и добавлен пакет для извлечения бинарных файлов без привилегий администратора. "",2018-04-03 09:51:37,,,,,,, 2973,VeraCrypt ,mrkaban,s-r-grass@yandex.ru,"Появилась новая версия VeraCrypt 1.23 (12 Сентября 2018), изменения: -VeraCrypt теперь совместим с конфигурацией EFI SecureBoot по умолчанию для шифрования системы. -Исправлены проблемы шифрования системы EFI на некоторых машинах (например, HP, Acer). -Поддержка шифрования системы EFI на Windows LTSB. -Добавлена совместимость шифрования системы с Windows 10 используя механизм ReflectDrivers. -Создан EFI Rescue Disk для корректной расшифровки раздела, когда исправление проблем Windows перезаписывает первый раздел сектора. -Добавлен параметр драйвера в пользовательский интерфейс, чтобы явным образом разрешить Windows 8.1 и Windows 10 defragmenter для просмотра veracrypt зашифрованных дисков. -Добавлена внутренняя проверка встроенных сигнатур двоичных файлов для защиты от некоторых типов атак. -Fix Secure Desktop не работает для избранного, установленного для подключения при входе в Windows 10 при некоторых обстоятельствах. -Когда текст вставленный в поле пароля длиннее максимальной длины, таким образом он будет усечен. -Добавлена проверка на размер контейнера файла во время создания. -Исправлены проблемы с отображением кнопок в нижней части, когда пользователь устанавливает большой системный шрифт в Windows 7. -Исправлены проблемы совместимости с некоторыми драйверами дисков, которые не поддерживают ioctl_disk_get_drive_geometry_ex ioctl.

Евгений

30 декабря 2017 г. 12:56

Уязвимости нашли в версии VeraCrypt 1.19, которая появилась 2016-10-27. Версия VeraCrypt 1.20 появилась 2017-06-29. Сейчас актуальна версия VeraCrypt 1.21, вышедшая 2017-07-16. Среди ночных сборок вижу VeraCrypt 1.22 бета 4, которая появилась 2017-12-09. Это что бы читающие понимали актуальность тех уязвимостей.

mrkaban

19 сентября 2017 г. 20:35

В принципе, если работать с контейнерами от veracrypt, то пойдёт и бесплатная версия, нет только поддержки ключевых файлов и скрытых контейнеров.

mblxmblx

19 сентября 2017 г. 20:25

[quote name="mrkaban"]Я заметил, что есть бесплатная версия - EDS Lite, и вроде написано, что он тоже поддерживает контейнеры truecrypt и veracrypt. Пробовали ли бесплатную версию?"" Да, лайт версия тоже поддерживает. Но в полной функционал сильно шире. Для меня было два ключевых момента: 1. Контейнеры можно монтировать в файловую систему (если у вас рут на телефоне конечно) 2. Это поддержка дропбокса. На сайте разработчика (https://континентсвободы.рф/link/6270/) есть сравнение версий

mrkaban

19 сентября 2017 г. 19:41

Я заметил, что есть бесплатная версия - EDS Lite, и вроде написано, что он тоже поддерживает контейнеры truecrypt и veracrypt. Пробовали ли бесплатную версию?

mblxmblx

19 сентября 2017 г. 3:38

[quote name="timefl0w"]Я использую VeraCrypt некоторое время, после инцидента с Trucrypt. Очень хорошее инструмент. Прекрасный дизайн кстати! Кроме того, хорошо, что он продолжает путь мультиплатформенности! Как пользователь Linux и Windows, это меня радует :)"" +1:) Я еще активный пользователь Андроид, так что факт наличия, пусть и не официального приложения EDS, которое позволяет смонтировать контейнер непосредственно в файловую систему телефона (при наличии root конечно) радует меня еще больше :) https://континентсвободы.рф/link/6269/ Все рекомендую

Вениамин

17 июня 2017 г. 13:09

Я у себя на работе зашифровал системный раздел на критически важных компьютерах при помощи VeraCrypt ещё до того, как в ней нашли уязвимости. Я чеканусь сейчас производить дешифрование всех компьютеров. Поэтому подожду, что программу обновят и с этим обновлением закроют все уязвимости, и не создадут новых. Если нет... то перейду с veracrypt на truecrypt. рутокены я не использую, поэтому мне не критично.

Andry

17 июня 2017 г. 13:04

в veracrypt нашли 8 уязвимостей, и они до сих пор не закрыты... но... знаете... те кто могут реализовать эти уязвимости на деле, им не нужна моя коммерческая тайна. И по факту, эта программа обеспечивает надежную защиту.

mrkaban

22 октября 2015 г. 22:08

Есть инструкция про VeraCrypt, как создать зашифрованный виртуальный диск. Найти её можно тут (https://xn--90abhbolvbbfgb9aje4m.xn--p1ai/virtualnyj-zashifrovannyj-zhestkij-disk-pri-pomoshi-veracrypt/).

Андрей

1 октября 2015 г. 13:56

Думаю не пожалеете, я veracrypt использую уже года полтора наверное, и очень доволен этим шифровальщиком.

Андрей

1 октября 2015 г. 13:55

Можно зашифровать компьютер полностью при помощи veracrypt, и до загрузки системы будет спрашиваться пароль, и если вы не введете пароль, то система не загрузится. Она очень хорошая защита от физического доступа посторонних.

Андрей

1 октября 2015 г. 13:52

veracrypt очень удобная программа, есть русский язык, есть поддержка, единственно, еще бы окна мастера перевести, но думаю они это со временем исправят.

Ярослав

15 мая 2015 г. 23:08

Впечатлен! Недавно задумывался о защите харда, но трукрипт в последнее время уже совсем не внушает доверия, хотя когда-то была эталоном шифрования. Попробуем поюзать VeraCrypt

Анна100

13 мая 2015 г. 10:18

Полезная вещь: в наше время защита компьютера и безопасность важны. Чего только не бывает... сейчас таких вирусов напридумывали, что уже и ноут страшно запускать, не то что в Интренете находится и по другим сайтам гулять. Приняла на заметку!

Татьяна

12 мая 2015 г. 14:25

После нашумевших разоблачений тотальной слежки за всем и вся задумаешься о закрытии своей компьютерной жизни. Мне нравится, что VeraCrypt противоречит TrueCrypt. Она уже не представляет сложности для взлома подбором.

Виктория

11 мая 2015 г. 11:47

Абсолютно согласна! В домашних условиях редко имеются супер секретные файлы, чаще всего этого какой-то компромат. Который можно "засунуть" в папки-папки или просто скрыть неведимкой

владимир

9 мая 2015 г. 10:20

Отличная и бесплатная программа позволяющая хранить информацию на жёстком диске и знать, что кроме вас её никто не будет просматривать!

mrkaban

8 мая 2015 г. 8:20

Нет, это программа может зашифровать ваш жесткий диск, например, чтобы при его подключении к другому компьютеру, люди не смогли увидеть его содержимое, только если установят эту программу и введут пароль.

Настя

7 мая 2015 г. 23:05

Если я правильно поняла, эта программа защитит жесткий диск от вирусов. Значит можно удалить антивирус, если установить VeraCrypt? одскажите, а она не сильно загружает копьютер. У меня от некоторых мощных антивирусов копм шумит, как реактивный двигатель и греется вдобавок. Вот поэтому меня данный вопрос очень волнует.

Александр

6 мая 2015 г. 13:20

В целом "качество" шифрования у этой программы на том же уровне, что и у других аналогов. Сравнивая, к примеру TrueCrypt с описанной здесь VeraCrypt - различий принципиальных не увидел, кроме преимущества второй в удобстве пользования.

land_driver

9 апреля 2015 г. 13:50

После шифровки возможно уменьшение скорости работы диска, а в целом - вещь нужная для коммерческих организаций, когда есть что скрывать

Вера

7 апреля 2015 г. 18:32

Программка супер! Скачаю и ни кто не сможет расшифровать мои файлы, а для меня они представляют особую ценность.

alefq

6 апреля 2015 г. 23:27

Отличное ответвление от TrueCrypt. Те же функциональные возможности и поддержка нескольких платформ, и более совершенные алгоритмы шифрования.

duck-buzzard

6 апреля 2015 г. 23:26

Заменил мои зашифрованные разделы TrueCrypt на зашифрованные разделы VeraCrypt. Не падает, пока не используя Windows 8.1. Однако, меня немного разозлило долгое время загрузки, даже на быстром компьютере.

timefl0w

6 апреля 2015 г. 23:23

Я использую VeraCrypt некоторое время, после инцидента с Trucrypt. Очень хорошее инструмент. Прекрасный дизайн кстати! Кроме того, хорошо, что он продолжает путь мультиплатформенности! Как пользователь Linux и Windows, это меня радует :)

jmnm00

6 апреля 2015 г. 23:21

Лучший из преемником TrueCrypt. VeraCrypt добавляет более безопасной расшифровку и зашифровку разделов. VeraCrypt увеличивает время загрузки, но и делает его более устойчивым к переборам.

Akula

3 апреля 2015 г. 14:04

TrueCrypt прекрасно работал с Рутокенами ;) Думаю, по аналогии и eToken-ы можно присобачить.

mrkaban

30 марта 2015 г. 22:21

Про лицензию из википедии Microsoft Public License (Ms-PL) Это наименее ограничивающая лицензия Microsoft, разрешающая распространение скомпилированного кода как для коммерческого, так и для некоммерческого использования под любой лицензией, подчиняющейся Ms-PL. Распространение самого исходного кода возможно только под Ms-PL. Изначально лицензия называлась Microsoft Permissive License, однако была переименована во время рассмотрения для одобрения OSI. Согласно FSF, лицензия является свободной (с нестрогим копилефтом), но не совместимой с GNU GPL (по этой причине, FSF убедительно просит не использовать Ms-PL).

mrkaban

17 декабря 2014 г. 10:44

При установке написано "TrueCrypt License Version 3.0"

Вениамин Хозяинов

17 декабря 2014 г. 10:43

[quote name="mrKaban"]Я больше люблю свободные программки)) "" Да кто же их не любит-то? )) Единственное чего мне не хватало в True Crypt - это загрузка по eToken-у, только по паролю. В свое время появилась возможность взять по-дешевке несколько коробочек с Secret Disk-ом, где такая возможность была, так и пользуюсь с тех пор. Если в Vera Crypt допилят (в True Crypt-е, вроде как, такая функция планировалась) - будет шикарно. Ну и на Vera Crypt лицензия еще смущает - "Microsoft Public License", как-то не внушает доверия.

mrkaban

17 декабря 2014 г. 10:43

Я больше люблю свободные программки))

Вениамин Хозяинов

17 декабря 2014 г. 10:41

Да, после бесславной смерти True Crypt - это единственная более или менее нормальная замена. Хотя я под Windows использую Aladdin Secret Disk.